aircrack |

您所在的位置:网站首页 › aircrack ng安卓版 › aircrack |

aircrack

|

官网介绍

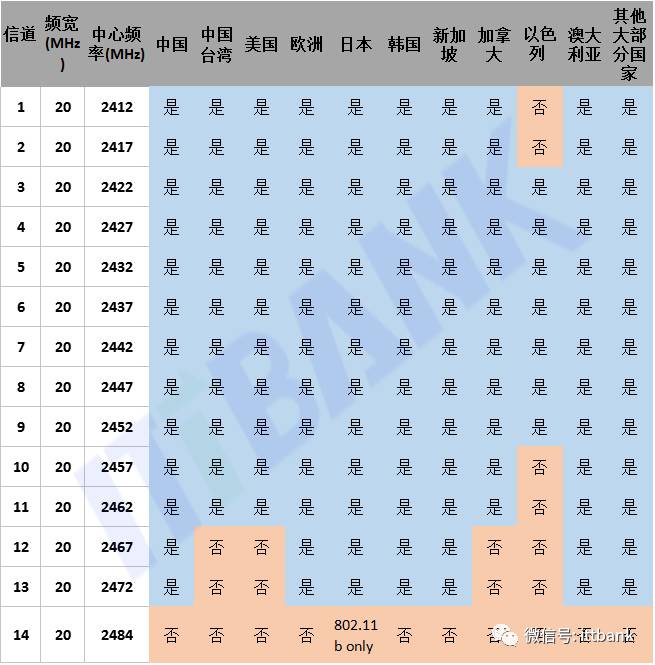

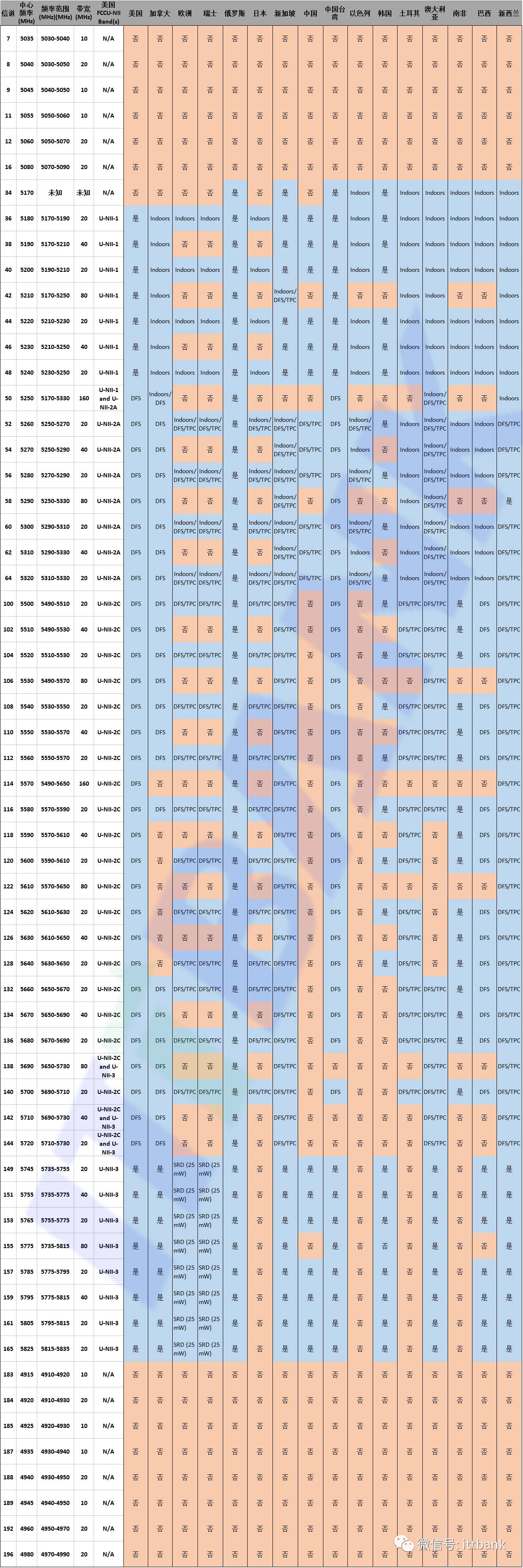

aircrack-ng是评估WiFi网络安全性的一整套工具。 它侧重于WiFi安全的不同领域: 监控:数据包捕获和数据导出到文本文件,以供第三方工具进一步处理 攻击:通过数据包注入重播攻击,解除身份验证,虚假接入点等 测试:检查WiFi卡和驱动程序功能(捕获和注入) 破解:WEP和WPA PSK(WPA 1和2) 所有工具都是命令行,允许繁重的脚本。很多GUI都利用了这个功能。它主要用于Linux,但也适用于Windows,OS X,FreeBSD,OpenBSD,NetBSD,以及Solaris甚至eComStation 2。 相关知识无线网卡的四种模式 Managed 模式:该模式用于你的无线客户端直接与无线接入点(Access Point,即AP)进行接入连接。在这个模式中,我们可以进行无线接入internet上网,无线网卡的驱动程序依赖无线AP管理整个通信过程。Master 模式:一些无线网卡支持Master模式。这个模式允许无线网卡使用特制的驱动程序和软件工作,作为其他设备的无线AP。它主要使用于无线接入点AP提供无线接入服务以及路由功能。比如无线路由器就是工作在Master模式下了,对于普通的pc机来说,如果有合适的硬件它也可以变成一台无线AP。Ad hoc模式:当你的网络由互相直连的设备组成时,就使用这个模式。在这个模式中,各设备之间采用对等网络的方式进行连接,无线通信双方共同承担无线AP的职责。win7开始自带adhoc组网功能,用来建立局域网打游戏还是很方便的,注意ad-hoc组网和开热点是不一样的,开热点时网卡是Master模式。Monitor 模式:Monitor模式主要用于监控无线网络内部的流量,用于检查网络和排错。要使Wireshark捕获无线数据包,你的无线网卡和配套驱动程序必须支持监听模式(也叫RFMON模式)。信道和频率 最经典的比喻:把无线通信比作高速交通的话,车就是数据,信道就是车道,频宽及时车道的宽度,唯一不同的是车道一般不会重合,但是信道重合相当严重。不较真的话可以这样说,车道足够宽,能够跑的车自然也就更大,能够承载的货物(数据)也就够多。车道够多,发生堵车的可能性也会变小,从而速度传输速度也就会变快。 wifi用的频率有两个频段,2.4GHZ~2.4835GHZ(83.5MHZ)和5.15-5.835GHz。2.4G分布着14个信道,每个信道频宽是22Mhz。802.11标准在5G频段规定了201个信道,不过因5G频段和雷达频段有重合,出于安全考虑,国内民用5G信道有5个:149、153、157、161、165。贴两张信道频段划分图,可以看到因各个国家地区不同,划分也是有所差异。

aircrack-ng 接下来介绍一下几天的主角aircrack-ng,大多数人用aircrack-ng用来破解和攻击wifi,显而易见,如果想要破解wifi,自然需要抓到802.11数据帧,我用到的也就是aircrack-ng的嗅探功能。aircrack-ng是一个套件,包含如下组件: aircrack-ng主要用于WEP及WPA-PSK密码的恢复,主要airodump-ng收集到足够数量的数据包,aircrack-ng就可以自动检测数据包并判断是否可以破解。airmon-ng用于改变无线网卡工作模式,以便其他工具的顺利使用。airodump-ng用于捕获802.11数据报文,以便于aircrack-ng破解。aireplay-ng在进行WEP及WPA-PSK密码恢复时,可以根据需要创建特殊的无线网络数据报文及流量。airserv-ng可以将无线网卡连接至某一特定端口,为攻击时灵活调用做准备。airolib-ng进行WPA Rainbow Table攻击时,用于建立特定数据库文件。airdecap-ng用于解开处于加密状态的数据包。airdriver-ng用于显示出Aircrack-ng所支持的全部无线网卡芯片列表。airdecloak-ng用于分析无线数据报文时过滤出指定无线网络数据。packetforge-ng为注入攻击制作特殊加密报文,主要用于无客户端破解攻击。wesside-ng自动化的WEP破解工具,加入Fragmentation攻击能力。thiptun-ng尚处于概念阶段的破解工具,主要针对采用WPA TKIP加密且启用QoS的无线网络。 抓包工作中接触802.11抓包比较多,主要用windows+omnipeek抓包,近来想研究一下用linux抓空口包,常用的工具有两个:wireshark和aircrack-ng。wireshark抓包就简单粗暴了些,直接开启网卡的监控模式开始抓就好了。下面主要记录一下aircrack-ng的抓包流程。 杀死可能影响到抓包的进程,aircrack套件提供了简单有效的命令:airmon-ng check kill 根据上文提到过网卡四种模式,想要抓到空气中802.11帧需要将网卡设置为Monitor(监听)模式,依旧是一条命令解决,airmon-ng start wlan0。 根据上文提到过网卡四种模式,想要抓到空气中802.11帧需要将网卡设置为Monitor(监听)模式,依旧是一条命令解决,airmon-ng start wlan0。 接下来就可以开始抓包了,可以直接选择用wireshark选中创建的虚拟网卡就可以抓到了。用aircrack-ng依旧是一条命令解决,airodump-ng wlan0,具体的参数可以到官网查询。 接下来就可以开始抓包了,可以直接选择用wireshark选中创建的虚拟网卡就可以抓到了。用aircrack-ng依旧是一条命令解决,airodump-ng wlan0,具体的参数可以到官网查询。

总体来说,aircrack抓包还是很简单的,最后说一下我用的环境: 系统:ubuntu18.04,最开始用的16但是报了一个fixed channel: -1错误,导致不能抓到 网卡:我用的一台dell笔记本装的双系统,网卡也是用自带的,只要网卡支持Monitor模式就可以抓到。台式机的话可以选择到淘宝买一块usb网卡,大概100块钱。

参考文章: https://www.jianshu.com/p/de7561a3fce8 https://www.cnblogs.com/blacksunny/p/6901357.html

|

【本文地址】

今日新闻 |

推荐新闻 |